Assiste.com

Attaque des mots de passe et double authentification

Double authentification : l'autorité de contrôle vous envoie, sur un contact préalablement vérifié (smartphone, etc.) un code aléatoire à usage unique.

cr 10.11.2009 r+ 05.11.2022 r- 27.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Sécurité des mots de passe |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Les mots de passe, même très durs, avec une bonne fonction de hashage derrière, ne sont pas/plus suffisants et ne permettent pas à l'autorité d'authentification d'avoir l'assurance que celui qui s'identifie avec sa paire identifiant (login - UserName) et « mot de passe » n'a pas simplement obtenu frauduleusement cette paire.

La « double authentification » est un mécanisme de vérification à double preuve permettant à un individu de prouver qu'il est bien qui il prétend être afin d'accéder à une ressource numérique. Elle est utilisée/utilisable dans tous les domaines où il y a identification sensible (services gouvernementaux, impôts, maladie, assurance, banques, etc.)

La « double authentification » est également dite « vérification en deux étapes » ou, en anglais : « Two-factor authentication » ou désignée par son acronyme anglais « 2FA »).

Les réseaux de Cartes bancaires obligent les plateformes de paiement en ligne, sur le Web, à utiliser une « double authentification » appelée, selon ces réseaux, « 3D Secure » ou « Verified by Visa » ou « MasterCard SecureCode », etc.

Ci-après nous évoquons son usage lors d'un achat en ligne, le principe étant le même dans d'autres domaines.

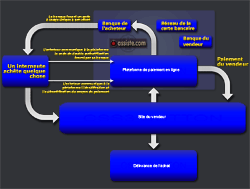

Dans un achat en ligne, il y a trois intervenants :

La banque du site Web sur lequel vous faites un achat en ligne (la banque du vendeur)

Une plateforme interbancaire qui s'intercale entre la banque du vendeur et la banque de l'acheteur.

Les plateformes de paiement en ligne sont agréées par l'ACPR : adossée à la Banque de France, l'Autorité de contrôle prudentiel et de résolution (ACPR) est en charge de l’agrément et de la surveillance des établissements bancaires, d’assurance et de leurs intermédiaires, dans l’intérêt de leurs clientèles et de la préservation de la stabilité du système financier.

La plateforme de paiement en ligne fait intervenir la banque du vendeur, la banque de l'acheteur et le réseau du moyen de paiement (réseau Carte Bleue, réseau Visa, réseau MasterCard, réseau American Express, réseau Paylib, réseau Cofinoga, réseau Diners Club, réseau PayPal, réseaux des chèques vacances et similaires, paiements par virements bancaires, paiements par mandats, etc.).

La plateforme de paiement en ligne prend sa commission au passage payée par le vendeur en ligne.Votre banque (la banque de l'acheteur)

La « double authentification » passe par une méthode, au choix de votre banque, parmi plusieurs méthodes possibles, plus ou moins rapides et fiables :

Saisir votre date de naissance.

On vous demande de saisir votre date de naissance. Votre banque la connaît et pourra la vérifier. Le cybercriminel ne la connaît probablement pas si vos données ont été pillées lors d'un hack d'un site Internet sur lequel vous avez déjà fait un achat en ligne. Toutefois, si l'usage de votre carte bancaire est consécutif à un vol de vos documents (vol de votre sac à main ou de votre portefeuille), il est très probable que vos papiers d'identité aient été volés en même temps, et donc votre date de naissance est portée probablement à la connaissance du criminel.

Ces « probabilité » rendent donc cette méthode peu fiable.Envoi téléphonique d'un code à usage unique.

On vous demande de choisir entre vos numéros de téléphone, connus de votre banque, et on vous envoie un code à usage unique, par SMS sur votre smartphone ou en synthèse vocale sur votre téléphone fixe, au moment de l'achat.

Saisir le code reçu (généralement 6 chiffres) pour prouver que vous êtes bien l'auteur de la demande de paiement.

Cette méthode avec code à usage unique est la plus sûre et rapide et fonctionne sur tous les matériels, y compris, avec votre smartphone, lorsque vous vous trouvez à l'étranger ou en déplacement.Répondre à une question personnelle et secrète.

Répondre à une question personnelle, la réponse étant connue de votre banque qui pourra la comparer à la réponse donnée lors de l'achat. Il y a de très nombreuses incertitudes sur votre capacité à fournir exactement la même réponse que celle que vous aviez donnée à votre banque lors de l'ouverture de votre compte.

Saisir la réponse que vous aviez fournie.

Cette méthode est sûre, mais soumise à votre mémoire (ou à vos notes secrètes dans un carnet ou un fichier). Par exemple, parmi les questions que vous posera votre banque, parmi les 3 questions que vous lui avez suggérées (c'est vous-même qui inventez les questions et les réponses attendues à ces questions) :

Question : Quel était mon surnom lorsque je jouais aux cowboys et aux indiens ?

Réponse : ??? Ah ! Zut ! Qu'est-ce que j'ai donné à ma banque ? J'utilisais « Plume blanche » et « Cerf agile ».

Et si vous avez oublié la date de naissance de votre conjoint ou de votre mariage, ça va mal se terminer cette affaire !Empreinte digitale (biométrie)

Si le matériel le permet. Reproduire une empreinte digitale trouvée sur une carte bancaire volée est à la portée des petits malfrats. Si les empreintes sont compromises, il est difficile d'en changer. On peut aussi vous couper un doigt.Reconnaissance faciale (biométrie)

Si le matériel le permet. Parfois, présenter une photo à la caméra suffit à tromper cette biométrie et, si elle est compromise, il est difficile de changer de tête ou de visage.e-Mail

Pratique courante lors de l'obtention d'une licence d'un logiciel ou lors de l'inscription sur une zone de discussion.

Le site émetteur peut indiquer un lien vous permettant d'arrêter immédiatement une opération qui ne serait pas de votre origine (vous recevez cet e-mail alors que vous n'y êtes pour rien).

Peu fiable, car :Souvent hacké

Souvent adresse e-mail sur les poubelles Google mail (Gmail), Yahoo! Mail, Microsoft Outlook, La Poste, etc.

Souvent mots de passe identiques sur le compte à protéger et le compte e-mail

Souvent mots de passe faibles

Souvent utilisé pour des opérations de phishing - attaque pour perpétrer une usurpation d'identité..

Souvent utilisé pour des opérations d'ingénierie sociale (manipulation mentale)

Carte à puce et clé U2F (Universal 2nd Factor)

Protection solide

Un peu onéreux.

Nécessite plutôt un poste fixe.

Nécessite un port pour carte à puce ou un port USB ce qui ouvre un point de faiblesse (une faille de sécurité) et est totalement déconseillé en entreprise (tous ces ports sur ces appareils doivent être retirés ou ces appareils doivent être confinés dans une pièce fermée à clé et surveillés).

_01_V.png)

Clé physique certifiée de double authentification

Vérification en deux étapes

Two-factor authentication

Clé U2F (Universal 2nd Factor)_02_V.png)

Clés physiques certifiées de double authentification

Vérification en deux étapes

Two-factor authentication

Clé U2F (Universal 2nd Factor)

RFID - radio frequency identification (radio-identification)

Si le matériel le permet (lecteur RFID) et puce RFID selon diverses approches (dans la carte bancaire ou implantée sous la peau comme pour les animaux allant à l'abattoir, etc.).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Les mots de passe, même très durs, avec une bonne fonction de hashage derrière, ne sont pas/plus suffisants et ne permettent pas à l'autorité d'authentification d'avoir l'assurance que celui qui s'identifie avec sa paire identifiant (login - UserName) et « mot de passe » n'a pas simplement obtenu frauduleusement cette paire.

La « double authentification » est un mécanisme de vérification à double preuve permettant à un individu de prouver qu'il est bien qui il prétend être afin d'accéder à une ressource numérique. Elle est utilisée/utilisable dans tous les domaines où il y a identification sensible (services gouvernementaux, impôts, maladie, assurance, banques, etc.)

La « double authentification » est également dite « vérification en deux étapes » ou, en anglais : « Two-factor authentication » ou désignée par son acronyme anglais « 2FA »).

Les réseaux de Cartes bancaires obligent les plateformes de paiement en ligne, sur le Web, à utiliser une « double authentification » appelée, selon ces réseaux, « 3D Secure » ou « Verified by Visa » ou « MasterCard SecureCode », etc.

Ci-après nous évoquons son usage lors d'un achat en ligne, le principe étant le même dans d'autres domaines.

Dans un achat en ligne, il y a trois intervenants :

La banque du site Web sur lequel vous faites un achat en ligne (la banque du vendeur)

Une plateforme interbancaire qui s'intercale entre la banque du vendeur et la banque de l'acheteur.

Les plateformes de paiement en ligne sont agréées par l'ACPR : adossée à la Banque de France, l'Autorité de contrôle prudentiel et de résolution (ACPR) est en charge de l’agrément et de la surveillance des établissements bancaires, d’assurance et de leurs intermédiaires, dans l’intérêt de leurs clientèles et de la préservation de la stabilité du système financier.

La plateforme de paiement en ligne fait intervenir la banque du vendeur, la banque de l'acheteur et le réseau du moyen de paiement (réseau Carte Bleue, réseau Visa, réseau MasterCard, réseau American Express, réseau Paylib, réseau Cofinoga, réseau Diners Club, réseau PayPal, réseaux des chèques vacances et similaires, paiements par virements bancaires, paiements par mandats, etc.).

La plateforme de paiement en ligne prend sa commission au passage payée par le vendeur en ligne.Votre banque (la banque de l'acheteur)

La « double authentification » passe par une méthode, au choix de votre banque, parmi plusieurs méthodes possibles, plus ou moins rapides et fiables :

Saisir votre date de naissance.

On vous demande de saisir votre date de naissance. Votre banque la connaît et pourra la vérifier. Le cybercriminel ne la connaît probablement pas si vos données ont été pillées lors d'un hack d'un site Internet sur lequel vous avez déjà fait un achat en ligne. Toutefois, si l'usage de votre carte bancaire est consécutif à un vol de vos documents (vol de votre sac à main ou de votre portefeuille), il est très probable que vos papiers d'identité aient été volés en même temps, et donc votre date de naissance est portée probablement à la connaissance du criminel.

Ces « probabilité » rendent donc cette méthode peu fiable.Envoi téléphonique d'un code à usage unique.

On vous demande de choisir entre vos numéros de téléphone, connus de votre banque, et on vous envoie un code à usage unique, par SMS sur votre smartphone ou en synthèse vocale sur votre téléphone fixe, au moment de l'achat.

Saisir le code reçu (généralement 6 chiffres) pour prouver que vous êtes bien l'auteur de la demande de paiement.

Cette méthode avec code à usage unique est la plus sûre et rapide et fonctionne sur tous les matériels, y compris, avec votre smartphone, lorsque vous vous trouvez à l'étranger ou en déplacement.Répondre à une question personnelle et secrète.

Répondre à une question personnelle, la réponse étant connue de votre banque qui pourra la comparer à la réponse donnée lors de l'achat. Il y a de très nombreuses incertitudes sur votre capacité à fournir exactement la même réponse que celle que vous aviez donnée à votre banque lors de l'ouverture de votre compte.

Saisir la réponse que vous aviez fournie.

Cette méthode est sûre, mais soumise à votre mémoire (ou à vos notes secrètes dans un carnet ou un fichier). Par exemple, parmi les questions que vous posera votre banque, parmi les 3 questions que vous lui avez suggérées (c'est vous-même qui inventez les questions et les réponses attendues à ces questions) :

Question : Quel était mon surnom lorsque je jouais aux cowboys et aux indiens ?

Réponse : ??? Ah ! Zut ! Qu'est-ce que j'ai donné à ma banque ? J'utilisais « Plume blanche » et « Cerf agile ».

Et si vous avez oublié la date de naissance de votre conjoint ou de votre mariage, ça va mal se terminer cette affaire !Empreinte digitale (biométrie)

Si le matériel le permet. Reproduire une empreinte digitale trouvée sur une carte bancaire volée est à la portée des petits malfrats. Si les empreintes sont compromises, il est difficile d'en changer. On peut aussi vous couper un doigt.Reconnaissance faciale (biométrie)

Si le matériel le permet. Parfois, présenter une photo à la caméra suffit à tromper cette biométrie et, si elle est compromise, il est difficile de changer de tête ou de visage.e-Mail

Pratique courante lors de l'obtention d'une licence d'un logiciel ou lors de l'inscription sur une zone de discussion.

Le site émetteur peut indiquer un lien vous permettant d'arrêter immédiatement une opération qui ne serait pas de votre origine (vous recevez cet e-mail alors que vous n'y êtes pour rien).

Peu fiable, car :Souvent hacké

Souvent adresse e-mail sur les poubelles Google mail (Gmail), Yahoo! Mail, Microsoft Outlook, La Poste, etc.

Souvent mots de passe identiques sur le compte à protéger et le compte e-mail

Souvent mots de passe faibles

Souvent utilisé pour des opérations de phishing - attaque pour perpétrer une usurpation d'identité..

Souvent utilisé pour des opérations d'ingénierie sociale (manipulation mentale)

Carte à puce et clé U2F (Universal 2nd Factor)

Protection solide

Un peu onéreux.

Nécessite plutôt un poste fixe.

Nécessite un port pour carte à puce ou un port USB ce qui ouvre un point de faiblesse (une faille de sécurité) et est totalement déconseillé en entreprise (tous ces ports sur ces appareils doivent être retirés ou ces appareils doivent être confinés dans une pièce fermée à clé et surveillés).

_01_V.png)

Clé physique certifiée de double authentification

Vérification en deux étapes

Two-factor authentication

Clé U2F (Universal 2nd Factor)_02_V.png)

Clés physiques certifiées de double authentification

Vérification en deux étapes

Two-factor authentication

Clé U2F (Universal 2nd Factor)

RFID - radio frequency identification (radio-identification)

Si le matériel le permet (lecteur RFID) et puce RFID selon diverses approches (dans la carte bancaire ou implantée sous la peau comme pour les animaux allant à l'abattoir, etc.).

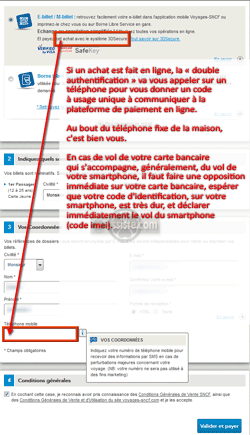

« Double authentification » par l'usage d'un téléphone sur lequel l'autorité d'authentification vous envoie un code à usage unique pour vérification que vous êtes bien le propriétaire du moyen de paiement.

Si un achat est tenté sur le Web avec votre carte bancaire, la « double authentification » mise en place par votre réseau de carte bancaire (« 3D Secure » ou « Verified by Visa » ou « MasterCard SecureCode »), va vous appeler, sur un numéro de téléphone que vous avez donné à votre banque (poste fixe ou appareil mobile).

Après avoir saisi votre mode de paiement (réseau de la carte de paiement utilisé, titulaire, numéro de carte, date d'expiration et code), le système « 3D Secure » ou « Verified by Visa » ou « MasterCard SecureCode » va consulter votre banque.

Votre banque va procéder immédiatement aux vérifications d'usage (la carte n'est pas bloquée, n'est pas signalée volée, le titulaire annoncé est celui prétendu, la date d'expiration est la bonne, le code de vérification est le bon, le solde du compte permet ce paiement).

Intervention de la « double authentification » : votre banque (un robot téléphonique, pas une personne physique) va vous appeler sur le numéro de téléphone que vous lui aviez donné lors de la souscription de votre carte bancaire (ou vous donne le choix entre plusieurs numéros de téléphone que vous lui aviez donnés : par exemple le fixe à la maison et le smartphone).

Si un numéro de smartphone est utilisé, c'est un SMS qui va vous être envoyé. Ceci vous permet de faire des achats en ligne lors de déplacements, y compris à l'étranger.

Si un numéro de téléphone fixe est utilisé, c'est un appel en synthèse vocale qui vous est envoyé. Ceci ne vous permet pas de faire des achats en ligne alors que vous êtes en déplacement.

Dans les deux cas, vous devez reproduire ce code sur le formulaire d'achat en ligne. La plateforme de paiement en ligne reçoit alors la validation de votre banque, la communique à la banque du vendeur qui en prend connaissance, vous remercie et donne l'ordre à l'entrepôt de préparer puis mettre en livraison votre achat. C'est terminé.

ATTENTION : après 3 échecs d'authentification, votre transaction est annulée et votre carte est bloquée. Contactez alors votre banque.

3DSecure expliqué par la SNCF

Consultez « Aide dédiée au paiement 3D Secure » (page d'aide proposée par la SNCF)

Contactez « Service Clients(page d'aide proposée par la SNCF)

Un exemple avec un achat d'un e-Billet sur le site de la SNCF.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Les systèmes d'exploitation des smartphones doivent impérativement être mis à jour à leur plus récente version (iOS ou Android).

Les appareils rootés (smartphone, tablettes et autres appareils tournant sous le système d'exploitation mobile Android) sont vulnérables. Le débridage (« jailbreak ») d'iOS est plus difficile, mais, une fois passé, iOS peut être plus vulnérable qu'Android.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

- Authentification faible d'un mot de passe

- Authentification forte d'un mot de passe

- Choisir un mot de passe

- Comment créer un mot de passe

- Comment créer un mot de passe compliqué simplement

- Création de mots de passe

- Évaluation d’un mot de passe

- Générateur de mots de passe

- Générateur de mots de passe aléatoires

- Générateur de mots de passe complexes

- Générateur de mots de passe forts

- Générateur de mots de passe incassables

- Générateur de mots de passe uniques

- Générateur gratuit de mots de passe

- Générer un mot de passe

- Générer un mot de passe compliqué

- Générer un mot de passe solide

- Générer un mot de passe solide simplement

- Gérer vos mots de passe

- Les conseils d'Assiste.com pour un bon mot de passe

- Mot de passe complexe

- Mot de passe faible

- Mot de passe fiable

- Mot de passe fort

- Password Check

- Quel est le niveau de force de mon mot de passe

- Quel est le niveau de sécurité de mon mot de passe

- Quel est le niveau de solidité de mon mot de passe

- Qu'est-ce qu'un mot de passe sécurisé

- Sécurisez vos mots de passe

- Test d’un mot de passe

- Test de solidité d’un mot de passe

- Testeur gratuit de mots de passe

- Vérification de la force d'un mot de passe

- Vérification de la solidité d'un mot de passe

- Vérification d'un mot de passe