Assiste.com

Phishing : attaque - perpétrer une usurpation d'identité.

Phishing : technique utilisée par des cybercriminels pour obtenir des renseignements personnels dans le but de perpétrer une usurpation d'identité.

cr 01.04.2012 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Le « Phishing » (ou « Hameçonnage »1 ou, plus rarement, « Filoutage »2), est une technique utilisée par des cybercriminels pour obtenir des renseignements personnels dans le but de perpétrer une usurpation d'identité. La technique relève de l' « Ingénierie sociale » et consiste à faire croire à la victime, grâce à la contrefaçon d'un site officiel, qu'elle s'adresse à un tiers de confiance — banque, administration, etc. ... — afin de lui soutirer des renseignements personnels : mot de passe, numéro de carte de crédit, date de naissance, etc. ...

Phishing : ce néologisme est un homophone de fiching (un mot anglais signifiant l'action, de loisir ou sportive, d'aller à la pêche). Comme d'habitude avec les termes touchant à la piraterie, on a simplement utilisé une forme très simplifiée de l'alphabet LEET (ou ELEET - langage LeetSpeak) : le « F » a adopté la graphie « PH ».

Comme le dit l'Office québécois de la langue française :

« Ce terme fait allusion à la pêche à la ligne et à l'océan des utilisateurs d'Internet, dans lequel le pirate essaie de piéger quelques poissons. En guise d'hameçon, un courriel est lâché sur Internet jusqu'au moment où un internaute, moins soupçonneux qu'un autre, s'y accroche. »

Le terme formel, en langue française de France, est le ridicule " Filoutage " que personne n'utilise, heureusement. Vous voyez une victime qui vient de se faire vider ses comptes bancaires traiter le cybercriminel de « Petit filou ! » ou de « Filou ! » tout court, en agitant un doigt acusateur ! Sans compter qu'être un « filou » ne désigne pas un pratiquant d'une activité illicite particulière mais un pratiquant de n'importe quel type d'escroqueries.

D'ailleurs, l'Office québécois de la langue française, le plus ardent défenseur de la langue française au monde, n'aime pas « filoutage » :

Filoutage : terme formel en langue française de france - Journal officiel du 12/02/2006

filoutage, n.m.

Domaine : Informatique/Internet

Définition : Technique de fraude visant à obtenir des informations confidentielles, telles que des mots de passe ou des numéros de cartes de crédit, au moyen de messages ou de sites usurpant l'identité d'institutions financières ou d'entreprises commerciales.

Note : Le terme « hameçonnage » est aussi en usage.

Voir aussi : dévoiement

Équivalent étranger : phishing (en)

Filoutage selon l'Office québécois de la langue française

« À cause de son manque de précision, le terme filoutage (ou philoutage), peu attesté en ce sens, n'a pas été retenu pour traduire phishing. Il peut désigner toute forme d'escroquerie. »

Ceux qui font l'effort de s'exprimer en français utilise le terme d'« hameçonnage », dont l'usage est relativement fréquant par rapport à « filoutage » (qui est inexistant).

Phishing serait un mot-valise anglais, contraction de Phreaking et Fiching

Il existe quelques tentatives d'explications etymologiques compliquées du terme Phishing, y compris dans des encyclopédies comme Wikipedia : ce néologisme serait un mot-valise anglais, contraction de Phreaking et Fiching. Or :

Phreaking est déjà un mot-valise anglais, contraction de phone (téléphone) et de freak (dans son sens figuré, lorsqu'il s'applique à une personne qualifiée (et c'est plutôt un compliment ou l'expression d'une relative admiration) de « bête curieuse », une personne qui s'intéresse à tout et cherche à comprendre tout).

Le Phreaking est né vers le début des années 1960. Les pratiquants sont des Phone Freaks et la pratique du Phone Freaking. On a retenu, d'une manière plus ouverte, non réductrice au téléphone, Freaking, et, comme d'habitude avec les termes touchant à la piraterie, on a simplement utilisé une forme très simplifiée de l'alphabet LEET (ou ELEET - langage LeetSpeak) : le « F » a adopté la graphie « PH ».

Les Phreakers sont des pasionnés de technologies, cherchant des usages bizaroïdes, inattendus, anormaux, de technologies existantes. Dans le domaine de la téléphonie, les Phreakers cherchent à pénétrer un réseau téléphonique afin d'établir des connexions indétectées et / ou gratuite (à une époque ou les liaisons longues distances coutaient une fortune et où l'Internet n'existait pas encore (voir « Naissance du Web ».) et encore moins la téléphonie gratuite sur le Web.Fiching est un mot anglais signifiant l'action, de loisir ou sportive, d'aller à la pêche.

Phishing est donc l'action, simple ou tortueuse, relevant de l'intimidation ou de l'ingénierie sociale, d'aller à la pêche aux informations secrètes des internautes. Le plus souvent il suffit de les intimider un peu et de les leur demander, ce qu'ils s'empressent de donner.

Le « Phishing » (« Hameçonnage » ou « Filoutage ») consiste à convaincre les internautes de révéler quelque chose d'eux, normalement tenu secret. La technique peut être utilisée dans n'importe quel domaine (elle relève de l' « Ingénierie sociale ») mais c'est essentiellement dans le domaine financier qu'elle est utilisée afin de conduire les internautes à donner les coordonnées et codes de leurs comptes et cartes bancaires.

Le terme « Phishing » est une déformation orthographique du mot anglais « fishing », une forme verbale (Participe présent / le gérondif) du verbe « To fish » (Pêcher, aller à la pêche). Des pirates vont à la pêche et vont ferrer le poisson (l'internaute naïf). Le « Phishing », c'est la « pêche aux victimes ».

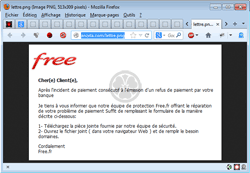

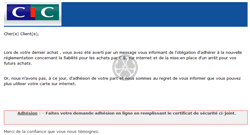

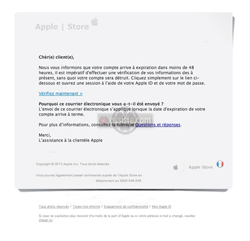

Le « Phishing » est une attaque qui consiste à convaincre les internautes, souvent par l'envoi d'un email agressif ou affolant, d'aller rapidement sur une page Internet, contrefaisant parfaitement l'apparence d'une page d'un site réel (sites factices des banques, sites factices des grands ecommerces, sites factices des grands prestataires comme EDF ou les administrations française et organismes français, sites factices de vos comptes Internet comme Google ou Yahoo! ou Facebook, sites factives des FAI (Fournisseurs d'Accès Internet) comme Free ou Orange ou Bouygues ou SFR ou Numericable, etc. ...), et d'y inscrire toutes leurs informations, sous un prétexte quelconque.

Le cybercriminel va à la pêche aux informations qui devraient rester cachées, et c'est vous-même qui allez les lui donner. C'est vous qui êtes le poisson que le cybercriminel ferre (« Phishing » dérive du verbe signifiant « aller à la pèche » en anglais - « fishing », une forme verbale (Participe présent / le gérondif) du verbe « To fish » (Pêcher, aller à la pêche). Des pirates vont à la pêche et vont ferrer le poisson (l'internaute naïf).).

Le cas d'usage le plus répandu du « Phishing » (« Hameçonnage ») est l'envoi massif d'un message, par email (« Spam ») ou par SMS (« SMiShing ») accrocheur afin de récupérer des milliers d'identifiants - Mots de passes - N° de cartes bancaires - N° de comptes bancaires etc. ... en quelques minutes.

Le site frauduleux (cette imitation parfaite d'une page d'un site réel d'une banque, d'un fournisseur d'accès internet, d'un e-commerçant etc. ...), vers lequel le gogo crédule est dirigé, va être détecté par des organismes de surveillance comme Lexsi, mais, entre temps, le cybercriminel, quelque part dans le monde, aura récupéré les données de quelques milliers de victimes et les aura déjà dépouillées.

Pour une raison quelconque, le texte va vous convaincre de donner votre « login » et votre « mot de passe », et d'autres données (carte bancaire, numéro de compte, code secret...), que l'attaquant récupère en clair, tout simplement, pour s'attaquer ensuite à vos ressources (piller votre compte bancaire, hacker vos sites Internet, fabriquer une carte de crédit falsifiée, tout savoir sur vous, etc. ...).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Des spams de phishing sont envoyés par milliards chaque jour, dans le monde entier. Qui n'a pas reçu, parfois plusieurs fois par jour, des courriels titrés dans ce genre :

- "EDF - Coupure de votre fourniture d'électricité demain - Veuillez régler immédiatement - Service contentieux."

- "EDF - Dernière démarche amiable avant coupure"

- "Suite à un crash de nos systèmes, vérification et réactivation de votre compte"

- "Urgent - Suspension de votre compte"

- "Demande de mouvement financier suspect sur votre compte - Veuillez vérifier"

- "Crédit Lyonnais - Mise à jour de notre système de sécurité"

- "Confirmation de facturation - Vérifiez les informations"

- "Société Générale : Une importante information"

- "Notification de restriction de l'accès au compte"

- "Problème concernant votre compte"

- "Notification de connexion à votre compte !"

- "[Free] Coordonnées non à jour - Ref. #4657682356789"

- "Confirmation de création de votre espace abonné"

- "Votre contrat a été modifié"

- "Confirmez votre adresse de courriel"

- "Problème sur votre carte bancaire !"

- "Votre compte d'accès a été limité"

- "Problème de non réception d'argent sur votre compte"

- "Problème facture N337624364 du 02/03/2013"

- "Si vous ne mettez pas à jour vos références, votre compte sera clos sous 24 heures."

- "Mouvements suspects sur votre compte, vérifiez vos coordonnées."

- "Le séjour avec hébergement payé que vous avez gagné - Nous n'avons pas reçu votre formulaire de réservation"

- "Concernant votre compte"

- "Prélèvement impayé - il vous reste 24 heures avant déclenchement de la procédure judiciaire."

- "Vous avez gagné le tirage de mercredi."

- Etc. ... (Tous les titres qui ressemblent, de près ou de loin, à ceux-là sont des cybercriminalités de type « Phishing » ou « SMiShing » ).

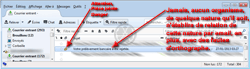

Si vous utilisez un client de messagerie local (Outlook, Thunderbird, Incredimail, IBM Notes, etc.), votre volet de visualisation des messages doit toujours rester fermé. Ceci vous permet de vous balader dans la liste des messages reçus sans provoquer leur ouverture. N'ouvrez jamais ces messages ! Ne répondez surtout pas :

Même pas pour insulter l'expéditeur (qui ne verra jamais votre message puisque ce sont des robots qui gèrent tout cela),

Même pas pour vous désinscrire d'une prétendue liste de diffusion

Car le simple fait d'ouvrir le message, peut déclencher :

Une validation automatique de votre adresse email par un Web Bug dans le corps du message. Votre adresse, validée, sera revendue plus chère à d'autres spammeurs.

Une tentative d'exploitation d'une faille de sécurité et pénétration de l'ordinateur pour y implanter une à plusieurs cybercriminalités (virus)

Détruisez immédiatement les messages ayant ce type de titre !

Si vous utilisez un WebMail, il y a moins de risques puisque le message s'ouvre sur le serveur de votre fournisseur de messagerie et pas dans votre ordinateur. Mais le Web Bug a de fortes chances d'avoir fonctionné (sauf si le WebMail est paramétré pour ne voir les messages qu'en texte pur).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

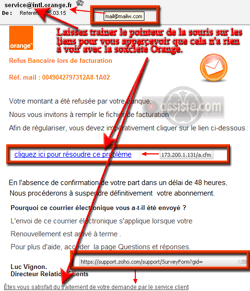

La très grande majorité des arnaques de type phishing, la quasi-totalité, provient de cybercriminels étrangers (non francophones ni francophiles). Le texte incitant à se rendre sur la page de phishing (le spam ou les pages des sites de racolage) est une collection de fautes d'orthographe et de fautes de syntaxe. Ces textes proviennent, généralement, de systèmes de traductions automatiques donnant des phrases reconnaissables à l'imbécillité de leurs fautes de français. Évidemment, si vous êtes un locuteur SMS ayant quitté les bancs de l'école un peu vite et lecteur de manga, vous ne vous apercevrez même pas de ces fautes grossières (et vous n'êtes même pas là pour me lire !).

Un exemple :

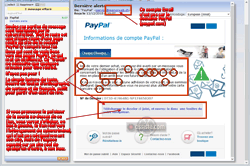

Exemple de phishing avec toutes les erreurs habituelles que font les cybercriminels et les points de repère pour détecter qu'il s'agit d'un phishing

L'adresse Email de l'émetteur n'a rien à voir avec le nom de domaine de PayPal (paypal.com)

Jamais un site qui a pignon sur rue ne se permettrait un tel ramassis de fautes :

Une phrase commence par une majuscule

Un participe passé ne s'écrit pas à l'infinitif (faux au plus)

Carte bleu : l'adjectif s'accorde en genre et en nombre, donc, carte bleue

Carte bleue est une marque, donc, un nom propre : Carte Bleue

Carte Bleue est la marque d'une seule des cartes bancaires - il en existe des dizaines ! Interdire uniquement la Carte Bleue pour faire peur est risible et ne concerne qu'une partie de la population.

La mise en place d'un arrêt... Qu'est-ce que c'est que ce charabia sans aucun sens, en français !

Le mot Internet, utilisé deux fois avec faute :

Lire WWW - Naissance du Web

Le WEB (qui n'est qu'un usage particulier de l'Internet) est né le 06.08.1991 à 14:56:20 GMT, mais, un peu avant, le 1er janvier 1983, le réseau ArpaNet adopte TCP/IP qui sera la base d'Internet. Le nom d'Internet, avec une majuscule, devient officiel à cette date (devenant un nom propre).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

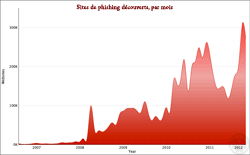

Phishing : nombre de sites de phishing découverts, chaque mois, par Google. Données fournies par Google dans le cadre de son service gratuit « Safe Browsing » qui est utilisé, de manière native, dans Firefox, Opera, Google Chrome et Safari : (Internet Explorer utilise un autre service, Microsoft SmartScreen).

Comparaison entre Google Safe Browsing et Microsoft SmartScreen.

Atteinte à la vie privée par le service "Safe Browsing" de Google.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

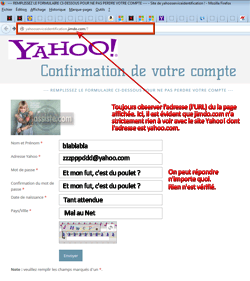

Exemple de courriel de phishing - celui-ci est adressé régulièrement aux membres de Yahoo!

Cher(e) Membre,

En raison de la congestion de notre réseau, L'équipe Yahoo se doit de répertorier toutes les adresses Mails encore utilisées en vue de clôturer celles qui ne sont pas utilisées, ce qui entraînera la suppression de tous les comptes Yahoo inutilisés, notre service sera obligé de fermer votre compte. Pour éviter tout désagrément dû à ce fait, nous vous prions de bien vouloir nous fournir les informations ci-dessous. Vous devez remplir minutieusement le formulaire. Faute de quoi, nous nous verrons dans l'obligation de suspendre sans regret votre compte dans les 72 heures pour des raison de sécurité dès réception de ce mail.

Cliquez sur "Répondre" Remplissez la grille d'informations. Ensuite cliquez sur "Envoyer" Une fois le remplissage terminé.

Remplir correctement les champs ci-dessous :

Nom (*):....................................…

Prénom (*):....................................…

Adresse de messagerie (*):....................................…

Mot de passe (*):....................................…

Année de création du compte:.................................…

Questions de sécurité (*) :.......................................…

Réponses secrètes(*) :.......................................…

Date de Naissance (*):....................................…

Occupation (*):....................................…

PAYS (*):....................................…

Numéro De Téléphone(*):...........................…

Après avoir répondu au questionnaire et après vérification par nos services, votre compte Yahoo continuera de fonctionner normalement. Tout refus de coopération entraînera la suppression systématique de votre compte....

Cordialement,

L'équipe! Yahoo!

De Service des comptes Outlook (service-con8990@daum.net)

Envoyé : dim. 07/06/15 19:42 À : Service des comptes Outlook (service-con8990@daum.net)

Je fais confiance à service-con8990@daum.net. Toujours afficher le contenu.

Compte Microsoft

Suite au renouvellement automatique de votre abonnement® le serveur a rencontré certaines erreurs ne permettant pas de répertorier votre adresse. Nous vous informons que vous ne pourrez plus accéder à votre compte ! ni utiliser les profils associés si vous ne vous identifiez pas selon notre règlement, car chaque jour des milliers de comptes en ligne se font pirater. Veuillez dans un délai de 48 heures confirmer votre adresse messagerie ainsi que toutes les informations demandées par le biais du formulaire ci-dessous.

FORMULAIRE DE CONFIRMATION (cliquer sur répondre et faire suivre vos informations au service de confirmation PUIS ENVOYEZ)

Identité Utilisateur

Nom :

Prénom :

Informations de connexion (Obligatoire)

Date de naissance (*):

Adresse Outlook (*):

Mot de Passe(*):

Adresse Alternative(*):

Pays et ville de résidence (*):

Code postal (*):

Profession (*):

Téléphone (*):

Il est important que les informations de sécurité associées à votre compte soient correctes et à jour. Nous n'utiliserons jamais ces informations pour vous envoyer du courrier indésirable ou à des fins marketing. Elles servent uniquement à vérifier votre identité en cas de problème avec votre compte.

Merci,

l'équipe des comptes Microsoft

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Vous vous demandez comment les cybercriminels font pour imiter si parfaitement, si complètement, un site officiel ? C'est d'une simplicité enfantine.

Fabrication d'une page de phishing

Une imitation parfaite d'une page réelle d'un site réel (banques, opérateurs téléphoniques, administration comme le Trésor public ou la préfecture de police, l'Autorité de régulation des marchés financiers, etc. ...) est d'une simplicité enfantine à réaliser. Vous pouvez, vous-même, copier une page d'un site Web, en faisant, dans votre navigateur, « Fichier » ![]() « Enregistrer sous... ». Vous récupérez instantanément une copie exacte d'une page réelle d'un site réel, avec toute sa mise en page, son design, sa charte graphique, tous les liens réels vers les images réelles du site, tous les liens réels vers les logos réels du site, tous les liens réels de navigation dans le site réel, etc. ...

« Enregistrer sous... ». Vous récupérez instantanément une copie exacte d'une page réelle d'un site réel, avec toute sa mise en page, son design, sa charte graphique, tous les liens réels vers les images réelles du site, tous les liens réels vers les logos réels du site, tous les liens réels de navigation dans le site réel, etc. ...

Ouvrez votre sauvegarde de cette page, dans votre navigateur, et promenez le curseur de votre souris sur tous ces liens et regardez les URL qui s'affichent en bas à gauche de votre fenêtre - elles sont toutes réelles.

Cliquez sur ces liens. Ils vous envoient réellement vers les pages réelles du site réel.

Comme toutes les pages Web, elle est constituée d'un en-tête, d'un bas de page et, probablement, d'un volet de gauche et d'un volet de droite. Le centre de la page contient la partie principale de la page. Remplacez cette partie principale (centrale) de la page par un texte convaincant (sans aucune faute d'orthographe, de grammaire, de syntaxe, car une banque ou une administration ne se le permettrait jamais) et un formulaire de phishing (hameçonnage / appâtage : un formulaire de saisie d'identifiants, numéros de comptes, numéros de cartes, de codes secrets, de mots de passe, etc. ...). Faites un lien (un bouton, une image ou juste un texte) d'envoi que la victime doit cliquer. C'est tout !

Le bouton d'envoi masquera l'URL de destination en utilisant un simple script en JavaScript, faisant apparaître un lien vers le site réel. Pour rassurer la victime, on fera apparaître un lien fictif (un simple texte), trompeur, donnant l'impression que la validation du formulaire envoie également sur le serveur du site contrefait. Le clic sur le bouton de validation du formulaire enverra, en réalité, toutes les données méticuleusement saisies par la victime (le gogo naïf), dans une base de données du cybercriminel.

Une fois cette page de phishing (d'usurpation) réalisée, il suffit de l'héberger sur un serveur.

La mise en exploitation de cette page d'usurpation consiste à lancer un vaste filet pour capturer le maximum d'internautes et faire le maximum de victimes en très peu de temps. Une très grande proportion d'internautes est faite de crédules croyants que l'Internet (le Web) est un merveilleux monde de confiance et de bisounours. Pour accélérer et maximiser le taux de victimes, la peur est souvent employée (votre compte va être fermé, pseudo dette et menace de poursuites judiciaires immédiates, etc. ...).

Une violente campagne de spam (méthode privilégiée pour déployer ce genre d'attaque) utilise un Botnet que le cybercriminel auteur du phishing loue, pour une quinzaine de minutes, à un autre cybercriminel « propriétaire » d'un Botnet, ce qui est suffisant pour envoyer des dizaines de millions de spams. Le serveur qui héberge la page contrefaite se trouve dans un pays off-shore et la page contrefaite n'est disponible que quelques heures puis disparaît. Elle n'est pas traçable, mais a fait des milliers de victimes.

Le cybercriminel recommence avec une autre opération, contrefaisant un autre site, quelques heures plus tard.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Où, quand, comment, auprès de qui signaler ou porter plainte ?

Valables pour la France et quelques extensions européennes :

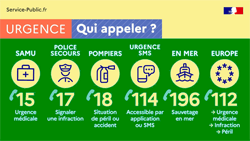

- Téléphones d'urgence gratuits

Si vous êtes témoin ou victime, en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 17 ou le 112 sur votre téléphone.

Si vous êtes témoin ou victime, dans tous les pays européens, y compris en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 112 sur votre téléphone.

Samu (urgence médicale) : 15

Pompiers : 18

Numéro d'urgence pour personnes sourdes ou malentendantes 114

Sauvetage dans les airs : 191

Sauvetage en mer : 196

Trouver votre brigade de gendarmerie ou votre commissariat de police.

Pour faire une déclaration à la « Brigade de Lutte contre la Cybercriminalité » (BL2C), anciennement la BEFTI (B.E.F.T.I.), adresses-vous à votre brigade de gendarmerie ou votre commissariat de police.

Contacter Info-escroquerie au 0811 02 02 17 (n° vert gratuit).

Pour signaler une escroquerie ou tentative d'escroquerie parvenue par courriel (spam).

Signaler un courriel ou un site suspect, un contenu ou un comportement illicite.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Le débat qui a suivi ce film :

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

↑ [01] « Hameçonnage » est un néologisme québécois créé en avril 2004 par l'Office québécois de la langue française

↑ [02] 2 « Filoutage » est un néologisme français créé le 12 février 2006 par la Commission générale de terminologie et de néologie

Dossier (collection) : Le Droit et la Plainte |

|---|

Où, quand, comment porter plainte Risque juridique de complicité de l'Internaute Porter plainte lorsque vous êtes victime de : Phishing Les textes protégeant la vie privée et les données à caractère personnel Droit - Charte sur la Publicité Ciblée et la Protection des internautes |

Dossier (collection) : L'essentiel |

|---|

|