Assiste.com

Plug-in

Plug-in (Plugin, Plug in, Plugiciel, Greffon, Composant logiciel enfichable) : technologie ou technique rendue disponible à plusieurs applications.

cr 05.03.2005 r+ 01.01.2017 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Fin 2016, fin des plug-ins dans les navigateurs Web

HTML5 et abandon de tous les plug-ins des navigateurs Web fin 2016

Un Plug-in (ou Plugin ou Plug in ou Plugiciel ou Greffon ou « Composant logiciel enfichable »), est une technologie ou une technique, sous forme d'une application logicielle, qui est rendue disponible à d'autres applications logicielles.

Les Plug-ins sont des applications très spécialisées qui apportent leur spécificité à un ou plusieurs autres logiciels, leur donnant la capacité d'utiliser cette spécialisation, soit complètement, soit uniquement dans le rendu final de cette technologie (la manipulation complète de la technologie restant l'appanage de logiciels complets).

L'une des caractéristiques d'un plug-in est d'ajouter une ou des associations entre lui-même et des types de fichiers qu'il sait manipuler.

Par exemple :

Le plug-in Acrobat Reader, pour les navigateurs Web :

Manipule les fichier dont l'extension est .pdf (ajoute une association entre lui-même et l'extension de fichier (le suffixe) .pdf)

Ne sait que lire et rendre (afficher) un document au format pdf. Ce plug-in s'appelle, d'ailleurs, Acrobat Reader (lecteur Acrobat). La manipulation complète de cette technologie (fabriquer, retoucher, éditer des documents pdf) ne peut se faire qu'avec l'application Acrobat Pro, qui est une application autonome (standalone).

Le plug-in Java, pour navigateurs Web

Permet d'exécuter (c'est une couche d'abstraction dans une sandbox, un excécutif, un runtime), une application (une appliquette) écrite dans le langage Java (ajoute une association entre lui-même et l'extension de fichier (le suffixe) .jar)

Ne permet que l'exécution. Le langage Java complet, incluant le développement, la compilation, etc. est une application autonome (standalone).

Les plug-ins ne sont pas des applications pouvant être utilisées de manière autonome (standalone).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Dans les applications de type Navigateur Internet (Navigateur Web), on distinguait entre deux types de composants logiciels additionnels aux navigateurs : les Plug-ins et les Extensions.

Dans les deux cas (ce qui explique sans la justifier la confusion des termes), ces composants logiciels sont activables/désactivables (branchables/débranchables).

Fin 2016, interdiction totale et définitive des plug-ins dans les navigateurs Web

Plug-in : HTML5 et abandon de tous les plug-ins de navigateurs Web fin 2016

Plug-ins

Les plug-ins sont des applications à part entière qui ajoutent/apportent une technologie existant à l'extérieur de l'application à une autre application qui l'accueille. Les plug-ins ouvrent les applications à un monde extérieur. Une application que ne saurait s'ouvrir au monde extérieur (un navigateur Web qui ne supporterait pas Flash ou Java ou Acrobat ou SilverLight, ou DivX, etc. est appelé à disparaître. Les plug-ins étendent l'application.

On ajoute ces technologies à la totalité des navigateurs Web existants, grâce à des mécanismes d'accueil normalisés, connus sous les noms de NPAPI et PPAPI.

Ces technologies sont relativement indispensables (quasi obligatoires) pour naviguer sur le Web dans tous les cas de figure. Un Navigateur Web qui ne supporterait pas l'une de ces technologies n'a aucune chance d'être utilisé par les internautes.

Voir, par exemple, dans l'article plug-in, le logiciel Cubase (de Steinberg) de composition musicale qui accepte de nombreuses technologies (au mécanisme d'accueil VST). Il existe des centaines de plug-ins au format d'accueil VST et de très nombreux logiciels de composition musicale acceptent ces mêmes plug-ins, dès qu'ils ont adopté les règles VST.

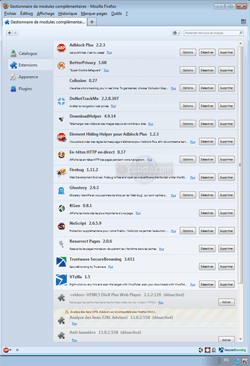

Extensions

Les extensions (aussi appelées « Add-on », « Addon » , « Add-in » , « Addin » , « Module additionnel », etc.), ne font que personnaliser une application/un navigateur ou lui apportent une simple fonction. Souvent, c'est l'œuvre gratuite d'un particulier pour une seule application (par exemple pour le navigateur Web Firefox). Certaines extensions à succès ont ensuite été portées sur plusieurs navigateurs Web, mais restent des extensions, en particulier parce qu'elles travaillent au niveau des flux du Web et non pas au niveau d'une technologie. C'est le cas d'Adblock Plus ou de Ghostery ou de Disconnect, ou de SSLeuth, etc. qui, bien que portés sous plusieurs ou tous les navigateurs, sont des extensions et non pas des plug-ins.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Il y a deux conditions pour qu'une technologie soit utilisée en Plug-in :

L'application qui accueille le Plug-in doit disposer d'un mécanisme d'acceptation des Plug-ins. Pour les navigateurs Web, il s'agit des mécanismes NPAPI et PPAPI.

L'application qui se présente en Plug-in doit disposer des moyens de se faire reconnaître aux applications logiciels susceptibles d'accueillir sa technologie.

Par leur nature, le mécanisme de reconnaissance par le logiciel hôte et le mécanisme d'annonce par la technologie qui s'offre en Plug-in doivent répondre à des règles normées, implicitement ou explicitement. Ces règles ne sont pas élevées au rang de standard mais doivent être respectées par toutes les parties (hôtes et technologie).

Les technologies s'offrant en Plug-in, ainsi que les applications acceptant des Plug-ins, doivent être conçues dès l'origine de leur développement, du point de vue de leur architecture, pour se supporter et s'exploiter conjointement.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Les mécanismes de Plug-in sont utilisés dans toutes les natures d'applications.

-

Le logiciel de retouche photo Photoshop accepte d'innombrables Plug-ins (le mécanisme d'acceptation des Plug-ins par Photoshop (les règles de Photoshop) doit être respecté par les éditeurs des Plug-ins Photoshop).

-

Le logiciel de développement de sites Web, Dreamweaver, accepte d'innombrables Plug-ins (le mécanisme d'acceptation des Plug-ins par Dreamweaver (les règles de Dreamweaver) doit être respecté par les éditeurs des Plug-ins Dreamweaver).

-

Le logiciel Cubase (de Steinberg) de composition musicale accepte des Plug-ins au mécanisme VST. Il existe des centaines de Plug-ins VST et de très nombreux autres logiciels de compositions musicale acceptent ces mêmes Plug-ins, dès qu'ils ont adopté les règles VST, dont, par exemple :

HostX de mmTurner

Maize Studio

AU Lab de Apple

Mini-Host de Toby Bear

Kil2 de Fredrik Olofsson

SAVIHost de Hermann Seib

MultiVST Shell de Lone Roger

VSTHost de Hermann Seib

Ouroboros

Bidule de Plogue Art

FromUgly VSTi interface de Refuse Software

Psycle de Psycledelics Community

Arguru de Arguru Softwares

Etc.

Les navigateurs Web acceptent d'innombrables Plug-ins (dont Java, SilverLight, Acrobat, Flash, etc.)

Etc.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Ce sont les applications de type navigateurs Web qui sont les plus universellement connues des utilisateurs en termes d'applications utilisant des Plug-ins.

Les Plug-ins des navigateurs Web ajoutent la gestion de technologies qui ne sont pas embarquées de manière native dans les navigateurs. Par exemple, la société Adobe développe des technologies universelles, comme Flash ou Acrobat (pdf), mais ne développe pas de navigateurs Web. A l'inverse, les éditeurs des navigateurs Web Firefox, Internet Explorer, Opera , Google Chrome, Safari, etc. ... ne sont pas détenteurs de ces technologies de tierces parties et n'ont pas vocation à les maintenir. Ces technologies sont donc ajoutées aux navigateurs Web sous forme de Plug-ins développés par les propriétaires respectifs de ces technologies et ces Plug-ins sont maintenus à jour par ces mêmes propriétaires de ces technologies.

Les mécanismes de gestion des Plug-ins, pour ajouter des fonctionnalités aux navigateurs Web, reposent sur deux APIs (Application Programming Interface) concurrentes :

-

API : NPAPI (Netscape Plug-in Application Programming Interface) - Mécanisme normalisé mais ancien (remontant à Netscape 2.0)

-

API : PPAPI (Pepper Plug-in Application Programming Interface) - Mécanisme expérimental de Google, PPAPI (Pepper Plug-in API) normalisation initialement rejetée mais, à partir de janvier 2015, Google bloque tous les Plug-ins NPAPI, ce qui va booster PPAPI (à moins que la Fondation Mozilla, qui se relance dans son projet de Firefox 64 bits, et qui avait décliné PPAPI, n'ai une autre idée en tête depuis des années : HTML5 et la fin des Plug-ins).

Sans ces APIs, les navigateurs Web ne reconnaîtraient que le langage HTML (et les images embarquées). La première fonctionnalité ainsi intégrée à un navigateur Web fut Adobe Acrobat Reader (la reconnaissance, par les navigateurs Web, du format PDF).

Seul Google Chrome supporte l'API PPAPI (mise en place pour le déploiement de la technologie Flash et, surtout, de ses super cookies, les LSO (Local Shared Objects). La Fondation Mozilla a déclaré ne pas être intéressée par Pepper Flash. Google met en avant le développement de l'API Pepper Flash pour une meilleure portabilité trans-plateforme des Plug-ins (permettant un meilleur tracking des internautes)

Typiquement, les navigateurs Web acceptent et reconnaissent diverses technologies en provenance de divers éditeurs, dont les technologies devenues des standards.

Par exemple, technologies de lecture/affichage de ressources multimédia aux formats propriétaires. Ces formats propriétaires se multipliant sous la pression et les exigences des créateurs (ayants droit) d'oeuvres. Ils exigent que les éditeurs de lecteurs multimédia surveillent et empêchent la copie illicite de leurs oeuvres et ils exigent la vérification des droits numériques (DRM). C'est le cas des Plug-ins iTunes, DivX, QuickTime, Flash, Shockwave Flash, SilverLight, RealPlayer, MediaPlayer, VLC, Unity player, etc.

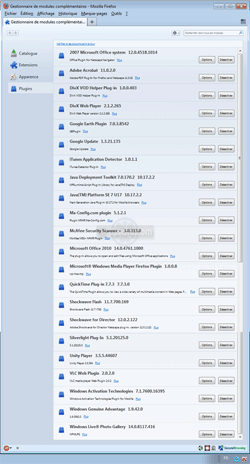

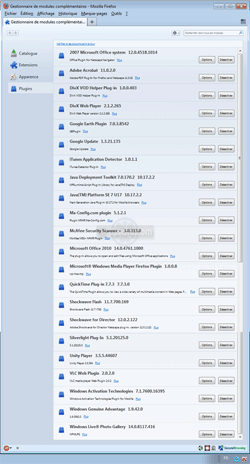

Les logiciels comme Firefox, Internet Explorer, Opera, Google Chrome, Safari, K-Meleon, etc. disposent tous de l'API NPAPI et les quelques exemples de technologies suivantes (et bien d'autres) n'existent qu'en un seul exemplaire dans votre ordinateur, tout en étant présentes dans chacun de vos navigateurs si vous en utilisez plusieurs.

-

Adobe Acrobat (lecture / affichage de documents au format propriétaire PDF)

-

AdobeAAMDetect

-

Codec vidéo OpenH264 (fourni par Cisco Systems, Inc.)

-

DivX VOD Helper Plug-in (Plug-inActiveX dans Internet Explorer)

-

DivX Web Player (Plug-inActiveX dans Internet Explorer)

-

Google Earth Plug-in (Technologie propriétaire, propre à un service particulier de Google)

-

Google Update (Plug-in installé silencieusement, à l'insu de l'internaute, et sans savoir réellement ce qu'il fait)

-

iTunes Application Detector

-

Java Deployment Toolkit

-

Java(TM) Platform (Technologie du langage de programmation Java, présent partout.)

-

Ma-Config.com(n'existe pus) Plug-in (Plug-inActiveX dans Internet Explorer) - Remplacé par une Web application : DriversCloud -

Microsoft Office 2010 (lecture / affichage de documents aux formats propriétaires de Microsoft Office, version 2010)

-

Shockwave Flash

-

Silverlight Plug-In

-

VLC Web Plug-in

-

Windows Activation Technologies (Plug-in installé silencieusement, à l'insu de l'internaute, et sans savoir réellement ce qu'il fait)

-

Windows Genuine Advantage (Plug-in installé silencieusement, à l'insu de l'internaute, et sans savoir réellement ce qu'il fait)

-

Windows Live® Photo Gallery (Plug-in installé silencieusement, à l'insu de l'internaute, et sans savoir réellement ce qu'il fait)

-

Chaque éditeur d'antivirus installe un Plug-in de protection de la navigation (et de surveillace / espionnage)

-

Etc.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Firefox, à partir de sa version 17 du 20.11.2012, introduit une étape supplémentaire à l'exécution d'une technologie, en rendant définitivement le contrôle sur ces technologies à l'internaute. Sauf pour la dernière version de la technologie Flash, toute première tentative d'activation d'une technologie quelconque sur un site sera soumise à l'approbation de l'utilisateur afin qu'il se rende bien compte de ce qui va se passer avant d'en donner l'autorisation ou de l'interdire. Ensuite, pour le même site, la question n'est plus posée durant la même session.

Attention aux faux plug-ins piégés

Les cybercriminels développent des ressources média fictives aux titres " attractifs " (typiquement, des évènements " people ", des scandales d'actualité, de la pornographie, etc. ...). Lorsque l'internaute cherche à ouvrir le document, un message lui dit d'installer le lecteur de la ressource. L'internaute, fébrile, désireux d'ouvrir immédiatement la ressource, s'exécute les yeux fermés (l'une des pires attitudes à avoir sur le Web). Il télécharge et installe quelque chose sans aucune précaution, sans passer par la case " Je réfléchi d'abord, je clique ensuite", sans passer par la case VirusTotal, etc. ... Son ordinateur est alors immédiatement attaqué, le plus souvent pour l'une des trois raisons suivantes (ou les trois à la fois) :

-

Voler tout ce qui est exploitable (liste des identifiants et des mots de passe afin de pénétrer sur les comptes de l'internaute, liste des adresses de courriels des cercles de connaissances de l'internaute pour les vendre à des spammeurs ou les spammer directement, données administratives et financières telles que les comptes bancaires, les photocopies de papiers d'identité, etc. ...).

-

Diriger vers un site de phishing qui va vous demander de révéler vos identifiants ou autres données privées et secrètes, sous prétexte que cela est nécessaire à l'installation du lecteur de la ressource

-

Transformer l'ordinateur en un zombie et l'injecter dans un BotNet.

Attention aux failles de sécurité dans les plug-ins

Les Plug-ins sont partagés par tous les navigateurs et sont multiplateformes. Une faille touchant un Plug-in, surtout s'il est universel, touche la totalité des internautes de la planète, qu'ils soient Windowsiens ou Linuxiens, ou Apleistes, etc.

Découvrir et exploiter une faille dans un Plug-in (Flash et Acrobat sont les plus déployés et les plus utilisés) est du pain béni pour les cybercriminels. C'est LE moyen d'attaquer les données de quasiment tous les internautes du monde ou de transformer leurs machines en zombies et de les injecter dans des botnets.

Des zombies, des ordinateurs mal protégés et des hommes complices

On estimait, fin 2012, que, sur les 2 milliards d'ordinateurs installés dans le monde (2 230 000 000 d'internautes fin 2011), 25% d'entre eux, soit 500 millions d'ordinateurs, sont zombifiés silencieusement, à l'insu de leurs propriétaires, et sont devenus des Zombies dans des BotNet (des réseaux de Zombies).

Le 21 janvier 2018, les statistiques Internet en temps réel estiment qu'il y a :

-

3.828.573.288 (3,8 milliards) d'utilisateurs de l'Internet (du Web)

-

Il se vend 400.000 ordinateurs par jour.

-

68.000 sites Web sont hackés pour des tentatives d'opérations de fiching ou de zombifications ou d'attaques en DDoS.

Les Zombies (et les BotNets dans lequel ils se trouvent) sont utilisés pour :

-

Lancer des attaques de type DDoS afin de faire « tomber » des sites civils, militaires, gouvernementaux, etc. (attaques politiques/économiques, y compris de pays contre pays).

-

Lancer des attaques de type DDoS afin de faire « tomber » des sites de e-commerçants et faire des demandes de rançons.

-

Déployer un virus.

-

Lancer des spams.

-

Lancer des attaques en Phishing.

-

Etc.

L'internaute n'est pas victime de la zombification de son ordinateur, mais complice des attaques déployées, à cause de son laxisme à protéger l'accès à son ordinateur. L'internaute sera juridiquement recherché pour complicité passive. Les dispositions de la loi dite " Hadopi " reposent sur le même principe de négligence caractérisée, punissable de contraventions de cinquième classe pour :

-

1° Soit ne pas avoir mis en place un moyen de sécurisation de cet accès

-

2° Soit avoir manqué de diligence dans la mise en œuvre de ce moyen

Il est donc impératif de mettre à jour les Plug-ins afin de bénéficier des plus récents correctifs aux failles de sécurité. Cette opération, qui n'est pas automatisée, doit être conduite par l'internaute, au même titre qu'il entretien sa maison, son véhicule, sa santé, sa perceuse etc. Un navigateur et ses Plug-ins sont juste un outil et on entretient ses outils ! C'est la moindre des choses. C'est un geste qu'il faut intégrer dans son comportement permanent - le manquement à un tel comportement conduit, inévitablement au Virus PEBCAK.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Le principe des plug-ins est d'être des technologies ou des techniques utilisables par d'autres applications. S'il y a plusieurs applications qui utilisent une même technologie, la technologie elle-même n'existe qu'en un seul exemplaire dans l'ordinateur.

Par exemple, les navigateurs Web (Firefox, Internet Explorer, Opera, Google Chrome, Safari, etc.) partagent les mêmes plug-ins (chaque plug-in n'est installé qu'une fois et est détecté par tous les navigateurs).

L'installation d'un plug-in dans un navigateur consiste en l'installation de la technologie (ses fichiers et ressources), dans les répertoires système, et en l'installation des paramètres d'appel à cette technologie dans le navigateur. Lorsqu'un plug-in est déjà installé dans un navigateur, l'installation du même plug-in pour un autre navigateur n'est pas nécessaire, la technologie est découverte automatiquement.

Nota :

-

Ceci est battu en brèche avec Microsoft Internet Explorer qui utilise des versions spéciales des technologies basées sur la malveillance scélérate ActiveX.

-

Ceci est battu en brèche avec la différentiation.

-

Ceci est battu en brèche avec les technologies embarquées directement dans le code de certains navigateurs. Ce ne sont pas des plug-ins.

Tout cela disparaît avec la fin des plug-ins dans les navigateurs Web, au profit du langage HTML5 et d'applications Web, fin 2016. NPAPI et PPAPI disparaissent.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Parce que les plug-ins des technologies n'existent qu'en un seul exemplaire dans l'appareil de l'utilisateur (mutualisation), le fait de mettre à jour une technologie pour un navigateur entraîne sa mise à jour pour tous les navigateurs.

Les technologies sont parfois très complexes et sont toujours sujettes à failles de sécurité (il n'existe pas de programme error free (100% sans erreur). Certaines technologies, comme Flash, Java, Acrobat, etc. étant universellement répandues, elles sont du plus haut intérêt pour les cybercriminels qui exploitent ces failles de sécurité. Il est donc impératif de maintenir tous les plug-ins totalement à jour. Pour ce faire, la Fondation Mozilla (auteur de Firefox) a développé un outil qui permet de voir la liste des plug-ins présents dans un appareil, leur version installée, la version actuelle disponible, et la possibilité de mettre à jour chaque plug-in.

Cet outil n'existe plus depuis le 1er janvier 2017 (disparition du principe même des plug-ins dans les navigateurs Web).

Mettre à jour tous les plug-ins de tous les navigateurs d'un seul clic.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Internet Explorer, le navigateur qui n'est compatible qu'avec lui-même et ne respecte pas les standards, dispose, en plus, d'une technologie d'accueil de plug-ins spécifique. Ces plug-ins ne peuvent pas être mutualisés (il ne peuvent être utilisés par les autres navigateurs installés dans le même appareil). Ces plug-ins sont développés avec la technologie scélérate ActiveX, une technologie folle et complètement débridée, incrustée dans Windows, permettant à n'importe qui de faire n'importe quoi sur n'importe quel appareil ! Une catastrophe planétaire qui agit en générateur de failles de sécurité en flux continu et dont, finalement, même Microsoft a pris peur, développant un abracadabrantesque système de certification et des alertes dans le navigateur dès qu'un « Contrôle ActiveX » pointe le bout de son nez . Voir ActiveX.

Tous les add-on (et tous les autres noms qu'on leur donne comme add-in, plug-in, greffon, extension, etc.) aux navigateurs Web qui communiquent avec l’extérieur, sous un prétexte quelconque, sont quasi exclusivement des opportunités de pratiquer le tracking (espionnage, surveillance et collecte de vos moindres faits et gestes sur le Web) par les requêtes HTTP qu'ils font à leurs serveurs.

Exemple de données officiellement collectées.

N'installez jamais d'add-on dans vos navigateurs Web sans un impérieux besoin (et ne l'installez alors que dans un autre navigateur que celui utilisé habituellement, en évitant, évidemment, Chrome et Edge). Ces incrustations sont de la même nature que les incrustations Google Safe Browsing ou Microsoft SmartScreen (au sens du tracking). Tous essayent de rendre leurs add-on indispensables pour collecter et commercialiser nos données et se rapprocher du 1er cercle du pouvoir.

Un exemple inoubliable est l'add-on de WOT : Alerte - WOT espionne.