Assiste.com

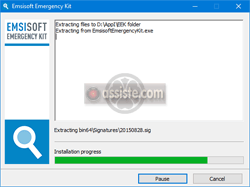

Emsisoft Emergency Kit (Kit d'urgence Emsisoft) et Emsisoft Emergency Kit Pro - A décompresser sur une clé USB. Portable et transportable. Une foule d'utilitaires pour décontaminer un machine sous Windows.

cr 01.01.1999 r+ 23.08.2020 r- 08.05.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Le « kit d'urgence Emsisoft » existe en deux versions :

- Une version gratuite pour le particulier (« Emsisoft Emergency Kit »). Il est demandé expresément de jouer le jeu et de ne pas l'utiliser pour des opérations de décontamination commerciales

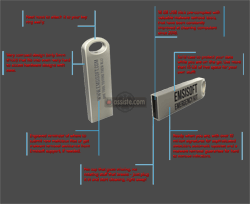

- Une version commerciale (« Emsisoft Emergency Kit Pro ») se présentant sous la forme d'un colis expédié contenant une clé USB, un droit de l'utiliser 250 fois de manière commerciale, et une licence « Emsisoft Anti-Malware ».

Les « Emsisoft Emergency Kit » contiennent la collection de programmes Emsisoft en versions portables (ces versions ne nécessitent pas d'être installées sur une machine douteuse ou contaminée). Elles peuvent être utilisées pour rechercher des logiciels malveillants et nettoyer des ordinateurs infectés.

Les applications contenues dans les « Emsisoft Emergency Kit » sont :

- « Emsisoft Emergency Kit scanner » (la version on-demand uniquement, et avec interface graphique, d'« Emsisoft Anti-Malware »). Elle convient aux particuliers pour analyser et décontaminer leur ordinateur personnel

- « Emsisoft Commandline Scanner » (la version on-demand uniquement, et sans interface graphique [en mode ligne de commande], d'« Emsisoft Anti-Malware »). Elle convient aux professionnels de l'informatique qui n’ont pas besoin d'interface graphique, à ceux qui maîtrisent le langage de commande de Windows et veulent aller vite, comme dans les cas de traitements par lots (création de fichiers batch).

Ces kits d’urgence portables (sur clé USB) permettent de décontaminer un ordinateur, même s’il refuse l’installation d’outil de sécurité et décontamination.

Extraire le contenu du kit d'urgence Emsisoft sur un lecteur flash USB pour créer votre propre outil universel d’analyse et nettoyage des ordinateurs infectés.

Les « Emsisoft Emergency Kit » sont faits pour être utilisés sans installation, afin d'analyser des machines douteuses ou contaminées, et nettoyer ces ordinateurs infectés.

Version en lignes de commandes :

Bref extrait - pour une liste complète des commandes et de nombreux exemples, combinables, voir la page Emsisoft Commandline Scanner :

Pour exécuter « Emsisoft Commandline Scanner » , faites comme suit :

- Ouvrez une fenêtre d'invite de commande (Run: cmd.exe)

- Basculez vers le lecteur de la clé USB (par exemple : f:)

- Changez de répertoire pour allez dans le dossier des fichiers exécutables (par exemple : cd run)

- Lancez le moteur d'analyse en saisissant : a2cmd.exe

Vous verrez s’afficher une page d'aide décrivant tous les paramètres (switchs) disponibles (voir la page Emsisoft Commandline Scanner).

Le paramètre suivant est un exemple d’analyse du lecteur c:\ avec analyse de la mémoire et des traces (Registre) activées, et avec prise en charge des archives activée; le logiciel malveillant détecté est déplacé en quarantaine :

Exemple de switch à utiliser

a2cmd.exe /f="c:\" /m /t /a /q="c:\quarantine\"

La clé USB contenue dans l'envoie du colis de la version commerciale (« Emsisoft Emergency Kit Pro ») :

|

La société Emsisoft est dirigée par Christian Mairoll (dans le nom de cette société, « Emsi » est, tout simplement, la prononciation anglaise des initiales de son fondateur : « MC »).

Le site Emsisoft est créé le 17.07.2003. La société Emsisoft est créée en réunissant des personnes passionnées par les logiciels de lutte contre les malveillances sur le Web et qui avaient déjà plusieurs années d'expérience approfondie dans ce domaine.

Parmi les personnes qui démarrent la société Emsisoft se trouve Andreas Haak (aka Dr. Seltsam) qui est connu de longue date dans le milieu de la sécurité (il fut l'auteur de certains des tout premiers et célèbres logiciels dans le domaine de la sécurité informatique avec Anti-Trojan (dernière version en 2003), ANTS (dernière version en 2002) et YAW (dernière version le 26.12.2003). Andreas Haak est également l'auteur du célèbre a-squared Anti-Malware (a² ou A2) dont la première version est sortie le 10 décembre 2003 (et que nous avons tant aimé). Emsisoft Anti-Malware est le successeur d'a² dont il prend la suite et lui ajoute un comportement antivirus en plus de sa fonction antispywares.

Pour les plus attentifs (et anciens) d'entre nous, on remarquera avec une certaine émotion que les produits d'Emsisoft continuent de s'appeler a2 (les fichiers exécutables d'Emsisoft Anti-Malware s'appellent encore, en 2016, a2cmd.exe; a2emergencykit.exe; a2engine.dll; a2framework.dll; a2update.dll; etc.)

|

↑ [01] [Composants.xlsx]Feuil1!$I$754

Dossier (collection) : Hijack, Hijacker, Hijacking |

|---|

Hijack Vocabulaire Autres classes soutenues par hijacker Outils avec demande d'assistance Outils automatiques Nettoyage des raccourcis Gestion de la liste de démarrage |

Collection de dossiers : Les logithèques |

|---|

Logithèque |

Télécharger

Télécharger Acheter

Acheter