Assiste.com

Centre de sécurité Windows : deviendra Windows Defender. Surveille, affiche, permet de modifier/ajuster paramètres et intégrité de la sécurité Microsoft Windows

cr 23.08.2020 r+ 23.08.2020 r- 08.05.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

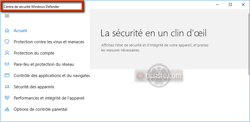

Le « Centre de sécurité Windows », qui s'appelera plus tard, après une incroyable saga racontée plus bas, « Windows Defender », surveille, affiche et permet de modifier ou ajuster les paramètres et l'état d’intégrité de la sécurité d'un ordinateur fonctionnant sous Microsoft Windows.

Le « Centre de sécurité Windows », entre autre, s'assure qu'il y a toujours un antivirus et un pare-feu en cours de fonctionnement.

Si un logiciel antivirus tiers n'est pas installé ou s'il n'est pas fonctionnel ou n'est pas à jour, le « Centre de sécurité Windows » peut prendre l'initiative de substituer ou forcer l'antivirus natif de « Windows Defender ».

Le pare-feu de « Windows Defender » est toujours actif, qu'il y ait ou non un pare-feu tiers.

Le « Centre de sécurité Windows » est un « service(processus WSCSCV) de Windows » qui doit être réglé en mode de « Démarrage automatique » et doit être dans un « état Démarré ». Rappel :

Parmi les paramètres d’intégrité figurent ceux :

Du pare-feu (activé/désactivé)

De l’antivirus (activé/désactivé/périmé)

Du logiciel anti-spywares (activé/désactivé/périmé)

De Windows Update (téléchargement et installation automatique/manuelle des mises à jour)

Du contrôle de compte d’utilisateur (activé/désactivé)

Des paramètres Internet (recommandés/non recommandés).

Le service fournit également des routines de communication (API COM - Application Programming Interface [Interface de Programmation Applicative]) à l’attention des éditeurs indépendants de logiciels pour que leurs applications de sécurité (antivirus, antimalwares, pare-feu, etc.) puissent s’inscrire et enregistrer/maintenir leurs informations d’état dans le « Centre de sécurité Windows ».

L’interface utilisateur du « Centre de sécurité Windows » utilise le service (le programme) qui a pour nom « WSCSVC » afin de fournir à l'utilisateur de l'ordinateur :

Des alertes brèves dans la « Zone de notification » (le « Systray » ou « System tray » en anglais) de la barre de tâches de Windows (en bas de l'écran et qui comporte 8 zones).

Des alertes développées, dans une vue graphique, des états d’intégrité de la sécurité, dans le panneau de configuration du « Centre de sécurité Windows ».

La protection d’accès réseau (NAP - Network Access Protection [une technique de Microsoft, en partenariat avec Cisco, pour contrôler l'accès au réseau d'un ordinateur en se basant sur la santé de son système]) utilise le service « WSCSVC » (« Centre de sécurité Windows ») pour signaler les états d’intégrité de la sécurité des clients (l'appareil de l'utilisateur final dans la relation client/serveur) aux serveurs de stratégie réseau NAP et prendre les décisions de mise en quarantaine réseau sur la base des informations suivantes communiquées par « WSCSVC » (le « Centre de sécurité Windows ») :

Un logiciel antivirus à jour.

Des routeurs capables de gérer la technique NAP (les « box » des FAI (Fournisseurs d'Accès Internet) comportent une fonction « routeur » permettant de créer un réseau local et d'acheminer les « paquets » vers le bon destinataire.

Existence de serveurs de réseaux privés virtuels (VPN).

Présence de serveurs mandataires (proxy).

Le service « WSCSVC » (« Centre de sécurité Windows ») contient également une API publique permettant aux consommateurs externes d’extraire par programme l’état d’intégrité consolidé de la sécurité du système.

Le service « WSCSVC » (« Centre de sécurité Windows ») dépend des services DCOM et RPC qui doivent être démarrés.

|

WSCSVC est un service de Windows (Liste), un composant de Microsoft Windows. Il est nommé, initialement, Windows Security Center Service désormais plus connu sous le nom de Windows Defender.

Il s’agit d’un fichier de type DLL de Windows.

Comme WSCSVC (ou ses sous-composants mpssvc, windefend, securityhealthservice, etc.) s’exécute automatiquement et systématiquement, il est très protégé, sécurisé et sauvegardé (WinSxS : magasin des composants, dont toutes les DLL). D’innombrables cybercriminels cherchent à tout prix à le modifier (hacker) ou le remplacer. Il est possible d’en vérifier l’authenticité en le soumettant à VirusTotal.

Ces composants ne sont pas téléchargeables individuellement et ne peuvent être réparer ou mis à jour qu'avec une réparation ou mise à jour de Windows.

| Nom | Centre de sécurité Windows wscsvc | Name | Windows Security Center wscsvc | |||||||||||||||||

| Description | Vérifie la présence d'un anti-virus activé, d'une protection pare-feu activée et des mises à jour automatiques activées. | Description | Checks for the presence of an activated anti-virus, an activated firewall protection and activated automatic updates. | |||||||||||||||||

| Lancé | Système Local | Launched | Local System | |||||||||||||||||

| Dépendances | Appel de procédure distante (Remote Procedure Call - RPC) Infrastructure de gestion Windows | Dependences | Remote Procedure Call (RPC) Windows Management Instrumentation | |||||||||||||||||

| Dépendent | Aucun | Depend | None | |||||||||||||||||

| Valeur par défaut |

| Default value |

| |||||||||||||||||

| Utile ? | Usefull ? | |||||||||||||||||||

| Recommandé |

| Recommended |

| |||||||||||||||||

| Justification | Justify | |||||||||||||||||||

| Fournisseur | Supplier | |||||||||||||||||||

| Commande | %SystemRoot% \ System32 \ svchost.exe -k netsvcs | Command | %SystemRoot% \ System32 \ svchost.exe -k netsvcs | |||||||||||||||||

| Clés de registre | Registry key(s) | |||||||||||||||||||

| Recherches Google | Google service Windows Centre de sécurité Google service Windows wscsvc | Google Searches | Google Windows service Security Center Google Windows service wscsvc | |||||||||||||||||

| A l'aide ! | Forum Forum HijackThis Analyse de logs (HijackThis...) | Help ! | Forum Forum HijackThis Logs analysis (HijackThis...) | |||||||||||||||||

| Décontamination | Protocole d'auto-décontamination simple suivi d'une demande de vérification Protocole d'auto-décontamination étendu - "La Manip" 4 Kits de sécurité dont un entièrement gratuit | Cleaning | Simple self-decontamination protocol followed by a request for verification. Extended self-decontamination protocol - "La Manip" 4 Safety Kits including a completely free | |||||||||||||||||

| Nota | (1)Machine isolée + Connexion Internet (haute ou basse vitesse) - Confort d'usage et sécurité (2)Machine isolée + Connexion Internet (haute ou basse vitesse) - Sécurité durcie - Peut entraîner une perte de confort d'usage (3)Machine dans un réseau local + Connexion Internet basse vitesse - Confort d'usage et sécurité (4)Machine dans un réseau local + Connexion Internet haute vitesse - Sécurité durcie pour navigation dangereuse / jeux en ligne... | Nota | (1)Stand alone + Internet connection (low or high speed) - Safe and comfortable (2)Stand alone + Internet connection (low or high speed) - Hardened Security - Some losses of comfort (3)PC in a LAN + Internet connection (low speed) - Safe and comfortable (4)PC in a LAN + Internet connection (high speed) - Hardened Security for unsecured surf - on line games... | |||||||||||||||||

|

Collection de dossiers : Les logithèques |

|---|

Logithèque |